Una grave vulnerabilità zero-day identificata come CVE-2025-53770 sta colpendo i server Microsoft SharePoint on-premise, ed è già oggetto di sfruttamento attivo in una campagna ribattezzata “ToolShell”. A lanciare l’allarme è Check Point Research, che ha rilevato i primi segnali dell’attacco il 7 luglio 2025, con una crescita significativa dell’attività dannosa nei giorni successivi.

Accesso remoto senza autenticazione

Questa vulnerabilità consente l’esecuzione di codice remoto (RCE) da parte di aggressori non autenticati, aprendo di fatto l’accesso completo al sistema. A rendere ancora più critica la situazione, la mancanza di una patch ufficiale da parte di Microsoft, nonostante gli avvisi già emessi anche dalla CISA statunitense. I malintenzionati sfruttano una webshell personalizzata che permette attacchi tramite deserializzazione insicura, utilizzando parametri VIEWSTATE nei payload. In parallelo, vengono sfruttate anche vulnerabilità note di altri sistemi, come Ivanti Endpoint (CVE-2025-4427 e CVE-2025-4428), in una pericolosa catena di exploit.

Settori e aree colpite

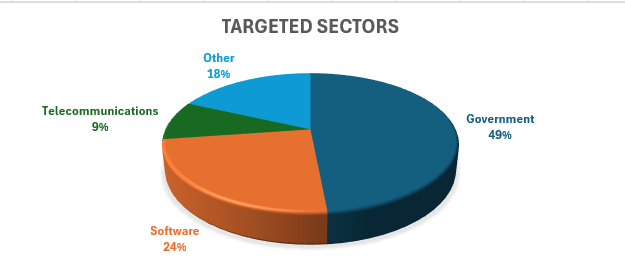

I principali settori colpiti dalla vulnerabilità includono:

-

Governi e pubblica amministrazione

-

Telecomunicazioni

-

Software e IT

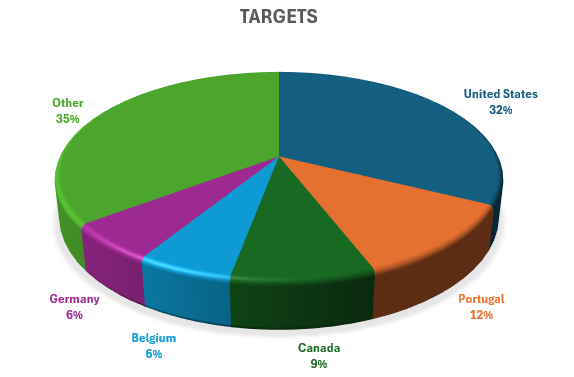

Le aree geografiche più bersagliate sono Nord America ed Europa occidentale, con attacchi rivolti specificamente ad ambienti SharePoint on-premise ancora diffusi in molte infrastrutture aziendali. Tra gli indirizzi IP associati alla campagna malevola figurano:

-

104.238.159.149

-

107.191.58.76

-

96.9.125.147

Questo attacco rappresenta l’ennesimo esempio di quanto gli ambienti legacy e on-premise restino esposti se non adeguatamente protetti. I criminali informatici stanno dimostrando un’elevata capacità di adattamento, sfruttando rapidamente nuove falle e concatenandole con vulnerabilità più vecchie, come la CVE-2025-49706, per ottenere accesso iniziale e aumentare i privilegi all’interno dei sistemi.

Come proteggersi: le raccomandazioni di Check Point

In attesa della patch ufficiale da parte di Microsoft, Check Point consiglia ai responsabili IT e ai team di sicurezza di adottare immediatamente le seguenti misure preventive:

-

Abilitare l’interfaccia di scansione anti-malware su SharePoint Server

-

Ruotare le chiavi macchina ASP.NET di SharePoint Server per ridurre il rischio di compromissione

-

Limitare l’accesso da Internet ai server SharePoint, usando strumenti di accesso privato ove possibile

-

Distribuire soluzioni endpoint di protezione post-exploit, come Harmony Endpoint

-

Aggiornare il pacchetto IPS Quantum Gateway (635254838) e impostare il livello di protezione su “Previeni”

-

Monitorare il traffico dei server SharePoint con regole di ispezione approfondite.

*illustrazione articolo progettata da Freepik

The post Vulnerabilità critica in SharePoint first appeared on Hackerjournal.it.